创建检测器

安全分析提供了监控和响应各种安全威胁的选项和功能。检测器是确定要查找什么以及如何响应这些威胁的基本组件。本节介绍它们的创建和配置。

有关使用现有检测规则的信息,请参阅创建检测规则。

步骤 1. 定义检测器

您可以通过命名检测器,然后选择数据源和检测器类型来定义新的检测器。定义检测器后,您可以配置字段映射、创建检测器计划和设置告警。

定义检测器

- 在“安全分析”主页或“检测器”页面上,选择“创建检测器”。

- 为检测器命名,并可选择添加描述。

- 在“数据源”部分,选择一个或多个日志数据源。使用星号 (*) 表示通配符模式。选择多个数据源时,它们的日志必须是相同类型。最佳实践是为不同日志类型创建单独的检测器。安全分析还支持以下内容:

- 别名:当将别名配置为数据源时,它必须附加到写入索引别名。使用别名时,请确保您的文档是通过别名摄入的,而不是通过创建别名的索引摄入的。

- 数据流:一组时间序列数据,存储在多个索引中,但通过单个命名资源进行调用。

-

在“检测”部分,为数据源选择一个日志类型。有关支持的日志类型的列表,请参阅支持的日志类型。要创建自己的日志类型,请参阅创建自定义日志类型。

当您选择

network、cloudtrail或s3作为日志类型时,系统会自动创建一个检测器仪表板。该仪表板为检测器提供可视化,并可提供日志源数据的安全相关洞察。有关可视化的更多信息,请参阅构建数据可视化。 -

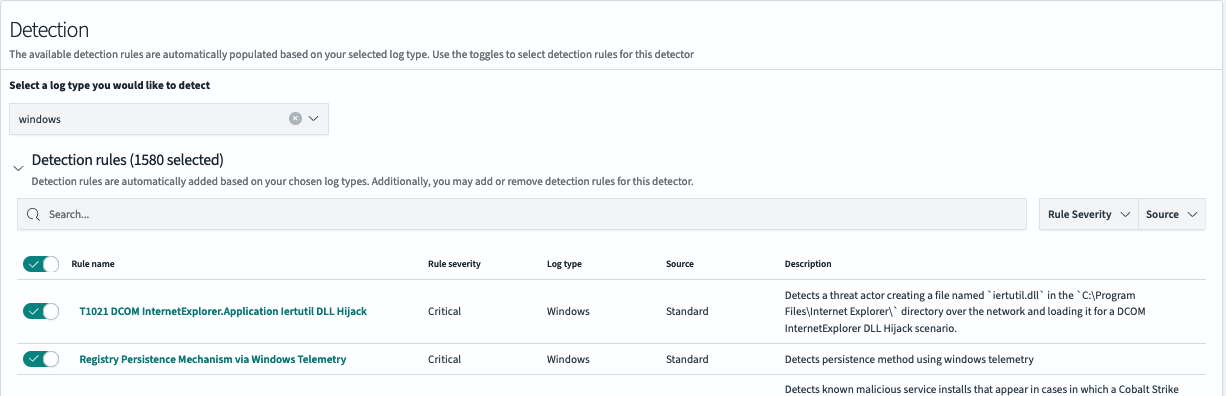

展开“检测规则”以显示所选日志类型的可用检测规则列表。最初,所有规则默认都是选中的。以下示例显示了与 windows 日志类型关联的规则。

查看规则时,您可以执行以下操作:

- 使用“规则名称”左侧的开关选择或取消选择规则。

- 使用“规则严重性”和“源”下拉列表过滤您要选择的规则。

- 使用“搜索”栏搜索特定规则。

要快速选择一个或多个已知规则并取消选择其他规则,请首先关闭“规则名称”开关以取消选择所有规则,然后搜索您的目标规则名称,并通过打开其开关逐个选择它们。

-

查看字段映射。字段映射允许系统准确地将事件数据从日志传递到检测器,然后使用这些数据触发告警。有关字段映射的更多信息,请参阅关于字段名称的说明部分。

-

选择是否启用威胁情报源。威胁情报源仅适用于标准日志类型。

-

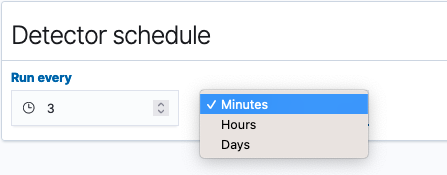

在“检测器计划”部分,创建检测器运行频率的计划。指定时间单位和相应的数字来设置间隔。下图显示检测器每 3 分钟运行一次。

-

选择“下一步”。“设置告警”页面出现,并显示告警触发器的设置。

步骤 2. 设置告警

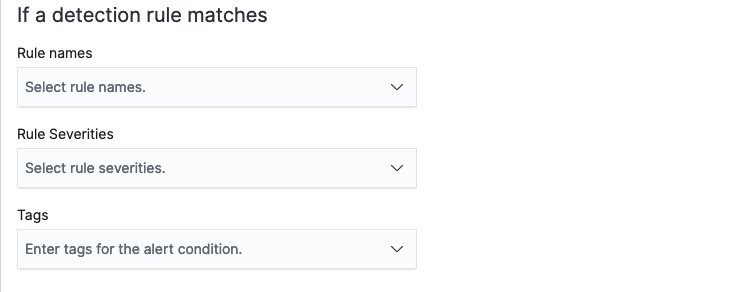

创建检测器的第二步涉及设置告警。告警被配置为创建触发器,当触发器与一组检测规则标准匹配时,会发送可能安全事件的通知。您可以选择规则名称、规则严重性和标签的任意组合来定义触发器。定义触发器后,告警设置允许您选择通知渠道,并提供自定义通知消息的选项。

在检测器开始生成发现之前,至少需要一个告警条件。

您还可以从“发现”窗口配置告警。要了解如何从“发现”窗口设置告警,请参阅发现列表。添加其他告警的最后一个选项是编辑检测器并导航到“告警触发器”选项卡,您可以在其中编辑现有告警以及添加新告警。有关详细信息,请参阅编辑检测器。

要为检测器设置告警,请继续以下步骤:

- 在“触发器名称”框中,可选择输入触发器名称或编辑默认名称。

-

要为告警定义规则匹配,请选择安全规则、严重性级别和标签。

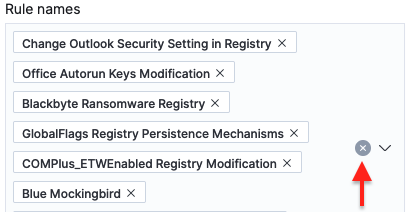

- 选择一个或多个将触发告警的规则。将光标放在“规则名称”框中并键入名称进行搜索。要删除规则名称,请选择名称旁边的“X”。要删除所有规则名称,请选择下拉列表向下箭头旁边的“X”。

- 选择一个或多个规则严重性级别作为告警条件。

- 从标签列表中选择要包含作为告警条件的标签。

-

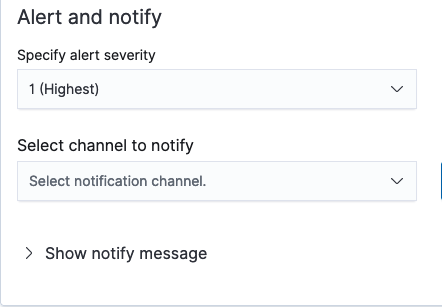

要定义告警通知,请分配告警严重性,选择通知渠道,并自定义为告警生成的消息。

- 为告警分配严重性级别,以向收件人指示其紧急程度。

- 从“选择通知渠道”下拉列表中选择通知渠道。例如 Slack、Chime 或电子邮件。要创建新渠道,请选择字段右侧的“管理渠道”链接。“通知”的“渠道”页面将在新选项卡中打开,您可以在其中编辑和创建新渠道。有关通知的更多信息,请参阅通知文档。

- 展开“显示通知消息”以显示消息偏好设置。消息主题和消息正文将填充当前告警配置的详细信息。您可以编辑这些文本字段以自定义消息。在消息正文文本框下方,您可以选择“生成消息”以在消息中填充更多详细信息,例如规则名称、规则严重性级别和规则标签。

- 选择“添加另一个告警触发器”以配置其他告警。

- 在配置了上述字段中的条件后,选择屏幕右下角的“创建检测器”。

集成告警插件工作流

默认情况下,当您创建威胁检测器时,系统会自动为告警插件创建一个复合监视器并触发工作流。检测器的规则将转换为告警插件监视器的搜索查询,监视器根据检测器配置派生的计划执行其查询。

您可以通过使用 plugins.security_analytics.enable_workflow_usage 设置启用或禁用工作流功能来更改自动生成的复合监视器的行为。此设置是使用集群设置 API 定义的。

有关复合监视器及其工作流的更多信息,请参阅复合监视器。

自动映射字段

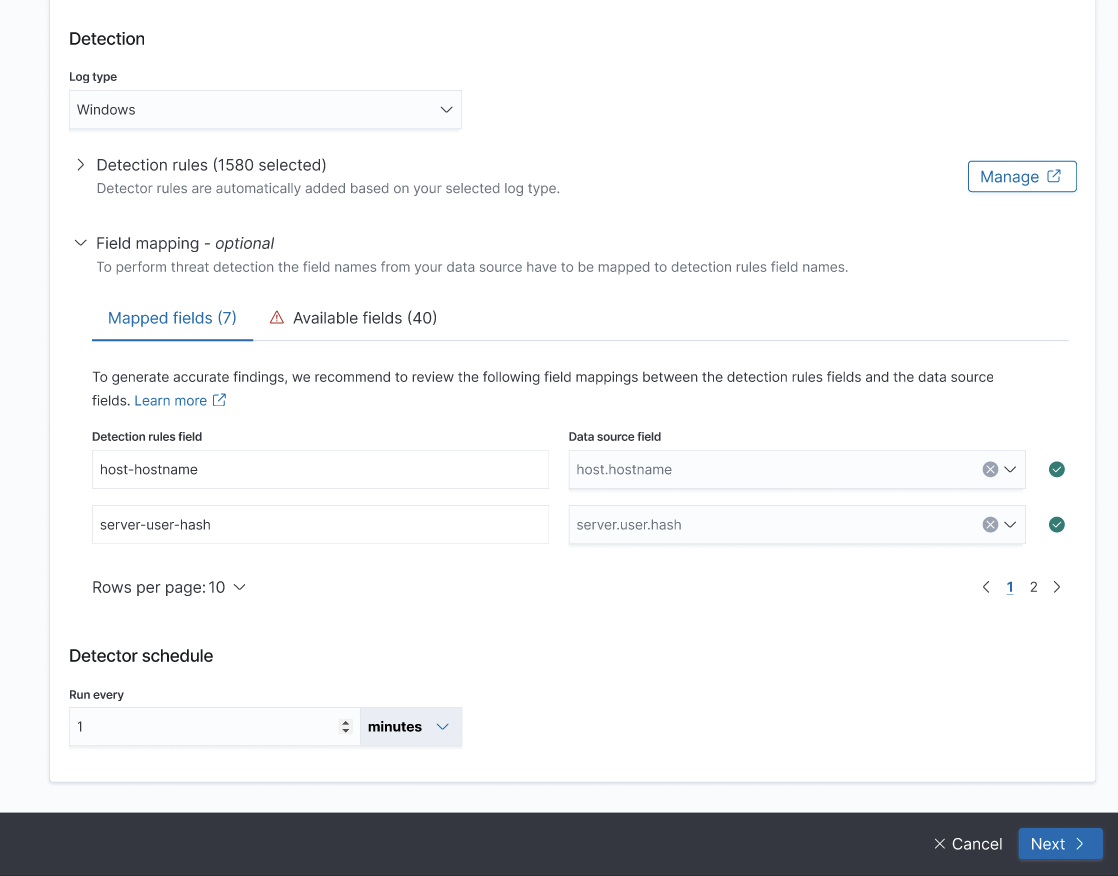

选择数据源和日志类型后,系统会尝试自动映射日志字段和规则字段。切换到“已映射字段”选项卡以显示这些映射的列表。当字段名称彼此相似时,系统可以成功匹配两者,如下图所示。

尽管这些自动匹配通常是可靠的,但仍然建议您查看“已映射字段”表中的映射,并验证它们是否正确且按预期匹配。如果您发现某个映射不准确,可以使用下拉列表搜索并选择正确的字段名称。有关匹配字段名称的更多信息,请参阅以下部分。

有关字段映射的更多信息,请参阅“使用日志类型”文档中的“关于字段映射”部分。

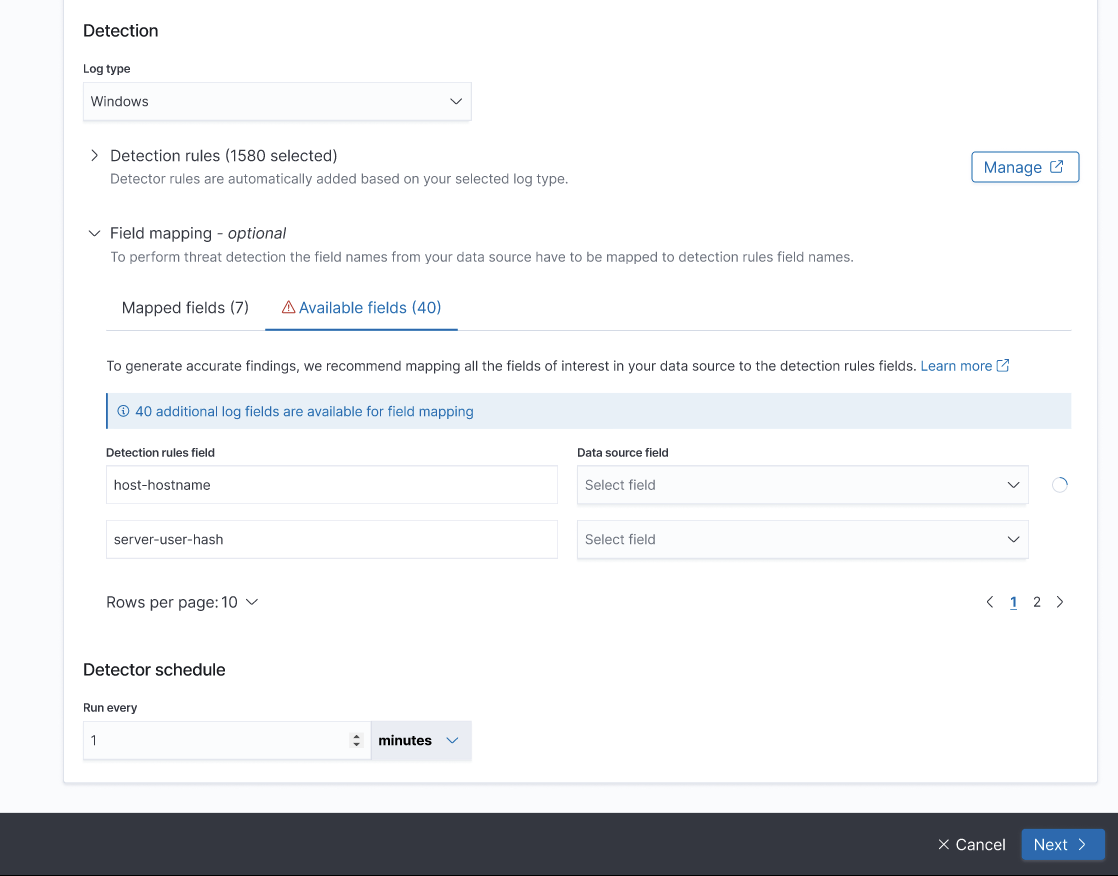

可用字段

未自动映射的字段名称显示在“可用字段”表中。在此表中,您可以手动将检测规则字段映射到数据源字段,如下图所示。

映射字段时,请考虑以下事项:

- “检测规则字段”列列出了根据与所选日志类型关联的所有预打包规则的字段名称。

- “数据源字段”列包含每个检测器字段的下拉列表。每个下拉列表都包含从日志索引中提取的字段名称。

-

要将检测器字段名称映射到日志源字段名称,请使用下拉箭头打开日志源字段列表,然后从列表中选择日志字段名称。要在日志字段列表中搜索名称,请在“选择数据源字段”框中输入文本。

- 选择日志源字段名称并将其映射到检测器字段名称后,右侧“状态”列中的图标将从告警图标变为复选标记。

- 在字段名称之间尽可能多地进行匹配,以完成检测器和日志源字段的精确映射。

关于字段名称的说明

如果您选择执行手动字段映射,您应该熟悉日志索引中的字段名称,并了解这些字段中包含的数据。如果您了解索引中的日志源字段,则映射通常是一个直接的过程。

安全分析利用预打包的 Sigma 规则进行安全事件检测。因此,字段名称源自 Sigma 规则字段标准。为了使它们更具识别性,已根据以下规范为 Sigma 规则字段创建了别名:

- 对于所有日志类型,使用开源 Elastic Common Schema (ECS)

- 对于 AWS CloudTrail 和 DNS 日志类型,使用Open Cybersecurity Schema Framework (OCSF)

别名规则的字段名称在以下步骤中使用,并列在映射表中的“检测器字段名称”列中。

以下资源提供了将 Sigma 规则字段名称与所有支持日志类型的 ECS 规则字段名称关联的预定义映射:

- 支持的日志类型参考文档

- GitHub 安全分析仓库。要查找字段映射:

- 导航到 OSMappings 文件夹。

- 选择特定日志类型的文件。例如,对于

windows日志类型,要查看与 Sigma 规则和 ECS 规则相关的字段名称,请选择windows_logtype.json文件。在映射中,raw_field值代表 Sigma 规则的字段名称。

Amazon Security Lake 日志

Amazon Security Lake 将安全日志和事件数据转换为 OCSF 格式,以规范化组合数据并促进其管理。OpenSearch 支持以 OCSF 格式摄入来自 Amazon Security Lake 的日志数据。安全分析可以自动将字段从 OCSF 映射到 ECS(默认字段映射模式)。

可用作检测器创建日志源的 Amazon Security Lake 日志类型包括 AWS CloudTrail、Amazon Route 53 和 VPC Flow Logs。由于 Amazon Route 53 日志捕获 DNS 活动,因此在定义检测器时必须将日志类型指定为 dns。由于 AWS CloudTrail 日志可以以原始格式和 OCSF 格式捕获,因此您应该明确且可识别地命名索引。这在安全分析相关 API 中指定索引名称时会很有帮助。

支持的日志类型可在以下资源中找到:

- 对于所有日志类型,请参阅开源 ECS 规范。

- 对于 AWS CloudTrail、DNS 日志类型和 VPC Flow Logs,请参阅 OCSF。

别名规则的字段名称在以下步骤中使用,并列在映射表中的“检测器字段名称”列中。

以下资源提供了将 Sigma 规则字段名称与所有支持日志类型的 ECS 规则字段名称关联的预定义映射:

-

支持的日志类型参考文档。

-

GitHub 安全分析仓库。要查找字段映射:

- 导航到 OSMappings 文件夹。

- 选择特定日志类型的文件。例如,对于

windows日志类型,要查看与 Sigma 规则和 ECS 规则相关的字段名称,请选择windows_logtype.json文件。在映射中,raw_field值代表 Sigma 规则的字段名称。

下一步

如果您准备好查看新检测器生成的发现,请参阅处理发现部分。如果您想在处理发现之前导入规则或设置自定义规则,请参阅处理检测规则部分。

要配置安全分析以识别系统中不同日志中发生的事件之间的关联,请参阅处理关联规则。